فرقی ندارد که یک کسبوکار بزرگ دارید یا یک کسبوکار کوچک و نوپا؛ در هر صورت، امنیت مسالهای است که همیشه باید به فکر آن باشید!

ما در مقالات مختلف ابر نوین، به صورت منظم راجعبه مساله امنیت سایت صحبت کردهایم و امروز، نوبت به اسکن شبکه یا Netscan رسیده است. نت اسکن یکی از روشهایی است که هکرها با استفاده از آن آسیبپذیریهای موجود در شبکه شما را شناسایی میکنند و از همان نقاط حمله را آغاز میکنند.

اگر سرور مجازی یا اختصاصی در دیتاسنتر Hetzner آلمان دارید و از واحد امنیت تیکتی با عنوان «Abuse – Netscan» دریافت کردید، این مطلب حتما برای شما مفید است.

در این مقاله، از تعریف نت اسکن و انواع Netscan شروع میکنیم و بعد راهحل مشکل را جلوی پای شما میگذاریم. با ما همراه باشید.

Netscan چیست؟

Netscan مخفف Network Scanning به معنای اسکن شبکه است. زمانیکه میخواهیم ببینیم چه دستگاهها، پورتها و درگاههایی داخل شبکه فعال هستند، فرآیند اسکن شبکه یا Network Scanning را انجام میدهیم.

البته این یک روی قضیه است؛ روی دیگر اسکن شبکهها، هکرها هستند! هکرها میتوانند با استفاده از اسکن شبکه، متوجه شوند که چه پورتهایی بر روی سرور هدف باز است، کدام دستگاهها در دسترسند، چه سرویسهایی فعال هستند و … .

هکرها با جمعآوری این اطلاعات میتوانند به سرور شما نفوذ کنند و خرابکاری به بار بیاورند!

حالا که تا حدودی با Netscan آشنا شدیم، احتمالا باید حدس زده باشید که خیلی از سرویسدهندهها به این موضوع حساس هستند؛ از جمله دیتاسنتر Hetzner. حساسیت در این دیتاسنتر به حدی بالاست که برای برطرف کردن مشکل، مهلت چند ساعته میدهند و اگر تا زمان تعیین شده مشکل حل نشد، سرور را مسدود میکنند!

در این دیتاسنتر ترافیکها دائما در حال مانیتور شدن هستند و ترافیک از جنس حملات Netscan خیلی سریع مشخص میشود. در ضمن، دیتاسنتر از خروج ترافیکهای مشکوک هم جلوگیری میکند. پس اگر هکر هم باشید و فعالیت مشکوک شما توسط دیتاسنتر رصد شود، احتمال قطع دسترسی بالاست!

چند نوع Netscan داریم؟

Netscan دو نوع است:

- اسکن شبکه داخلی

- اسکن شبکه خارجی (در سطح اینترنت)

اسکن شبکه داخلی

منظور از اسکن شبکه داخلی این است که ترافیک خروجی از سرور شما، به محدوده IP های خصوصی در حال ارسال شدن است و به دنبال پورتهای باز بر روی یک یا چند IP از این محدوده است.

IPهای خصوصی طبق استاندارد جهانی با نام RFC 1918 شناخته میشوند و شامل موارد زیر هستند:

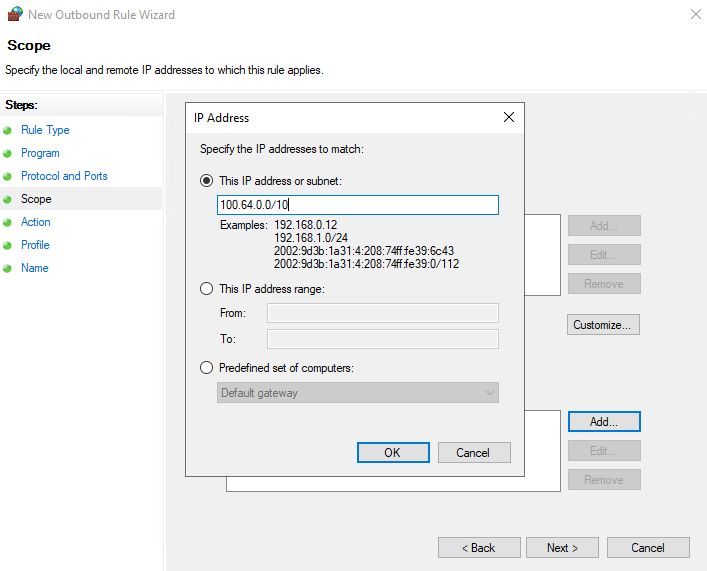

10.0.0.0/8 172.16.0.0/12 192.168.0.0/16 100.64.0.0/10

البته مورد آخر در قرارداد RFC 1918 نیست و مربوط به RFC 6598 است؛ اما در گروه رنجهای خصوصی و رزرو شده به حساب میآید.

دلایل مشکل RFC1918 چیست؟

Netscan در شبکه داخلی دلایل مختلفی دارد؛ ممکن است شما بر روی سرور خود Docker راهاندازی کرده باشید و تنظیمات آن به گونهای انجام شده که به دنبال ماشینهای فعال در یک رنج IP است.

ممکن است برنامهای که تابهحال با آن کار نکردهاید را به تازگی نصب کرده باشید و این برنامه به دلیل ماهیتی که دارد، در حال اسکن ماشینهای فعال در یک محدوده IP باشد.

همچنین در صورتی که شما از سرور خود جهت V.P.N استفاده میکنید، اگر Pool IP شما IP های زیادی را شامل میشود، به احتمال زیاد این Abuse را دریافت خواهید کرد.

چگونه مشکل Netscan را رفع کنیم؟

برای برطرف کردن این مشکل یا جلوگیری از آن، رنج IP های خصوصی باید در فایروال سرور مسدود شوند.

برای مسدود کردن رنج IP خصوصی در فایروال ufw لازم است دستورات زیر را وارد کنید:

ufw enable ufw deny out from any to 10.0.0.0/8 ufw deny out from any to 172.16.0.0/12 ufw deny out from any to 192.168.0.0/16 ufw deny out from any to 100.64.0.0/10

برای مسدود کردن رنج IP خصوصی در فایروال IPTables لازم است دستورات زیر را وارد کنید:

iptables -A OUTPUT -p tcp -s 0/0 -d 10.0.0.0/8 -j DROP iptables -A OUTPUT -p tcp -s 0/0 -d 172.16.0.0/12 -j DROP iptables -A OUTPUT -p tcp -s 0/0 -d 192.168.0.0/16 -j DROP iptables -A OUTPUT -p tcp -s 0/0 -d 100.64.0.0/10 -j DROP iptables -A OUTPUT -p udp -s 0/0 -d 10.0.0.0/8 -j DROP iptables -A OUTPUT -p udp -s 0/0 -d 172.16.0.0/12 -j DROP iptables -A OUTPUT -p udp -s 0/0 -d 192.168.0.0/16 -j DROP iptables -A OUTPUT -p udp -s 0/0 -d 100.64.0.0/10 -j DROP iptables-save

برای مسدود کردن رنج IP خصوصی در فایروال ویندوز لازم است گامهای زیر طی شود:

- از طریق RDP به ویندوز سرور خود متصل شوید.

- به قسمت Windows Defender Firewall with Advanced Security بروید. (با جستجو در بخش search ویندوز میتوانید به این قسمت دسترسی پیدا کنید.)

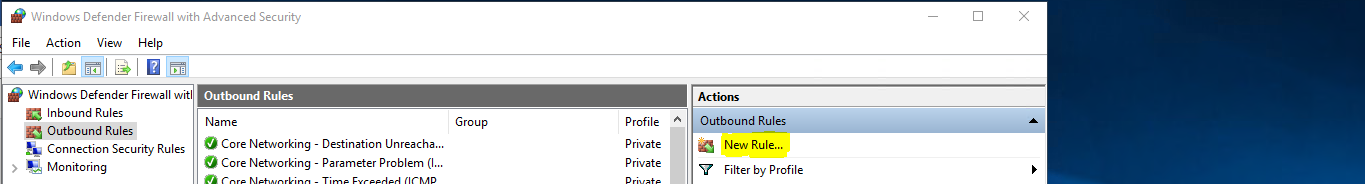

- سپس به بخش Outbound Rules رفته و بر روی New Rule کلیک کنید.

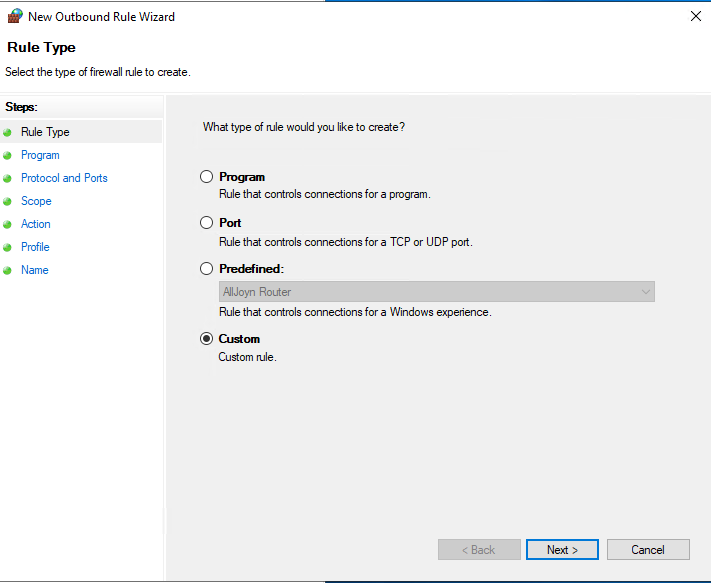

۴. در پنجره باز شده، گزینه Custom را انتخاب کرده و بر روی Next کلیک کنید.

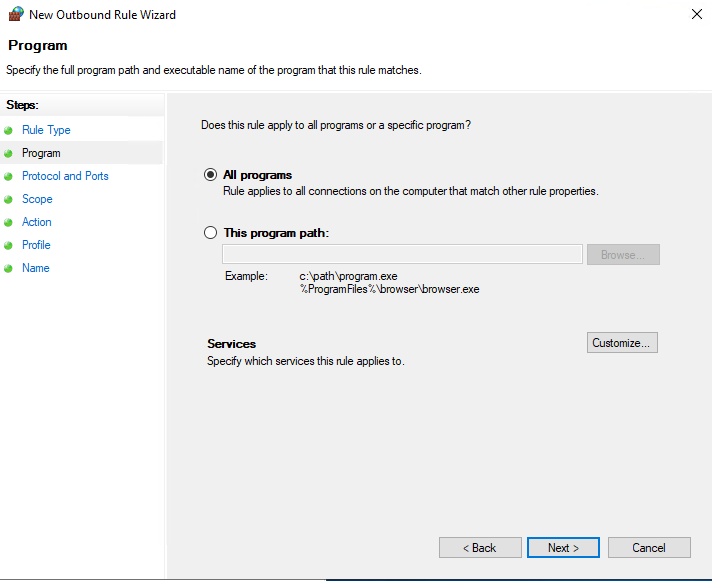

۵. سپس گزینه All Programs را انتخاب کرده و بر روی Next کلیک کنید.

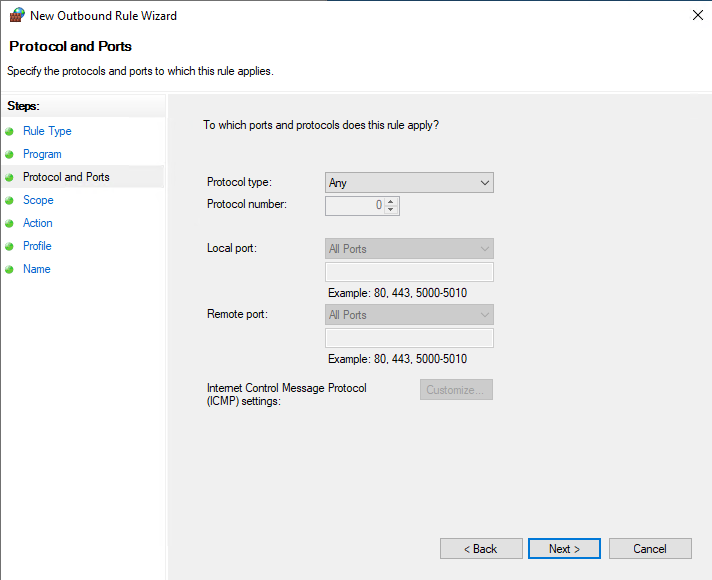

۶. در بخش Protocol and Ports نیازی به اعمال تغییرات نیست و بر روی Next کلیک کنید.

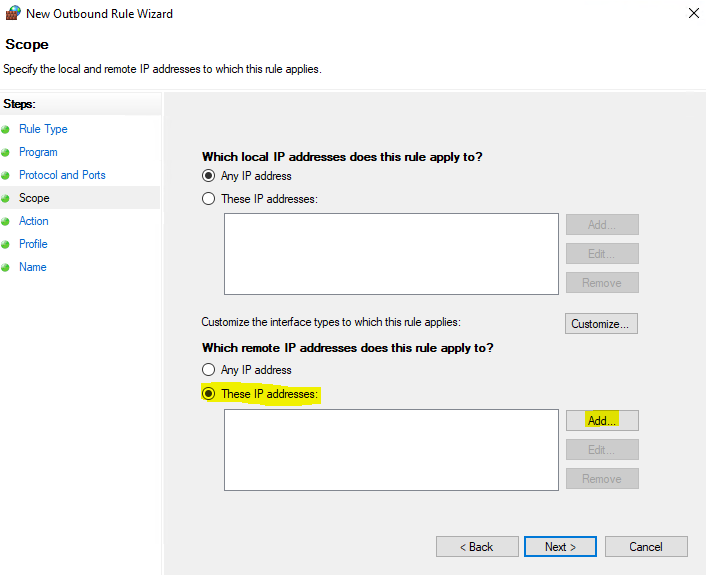

7. در این قسمت شما میتوانید محدودۀ IP های خصوصی را بلاک کنید. تنها لازم است در بخش Which remote IP addresses does this rule apply to گزینه These IP addresses را انتخاب کرده و بر روی Add کلیک کنید و رنج IPهای مورد نظر را اضافه کنید. سپس بر روی Next کلیک نمایید.

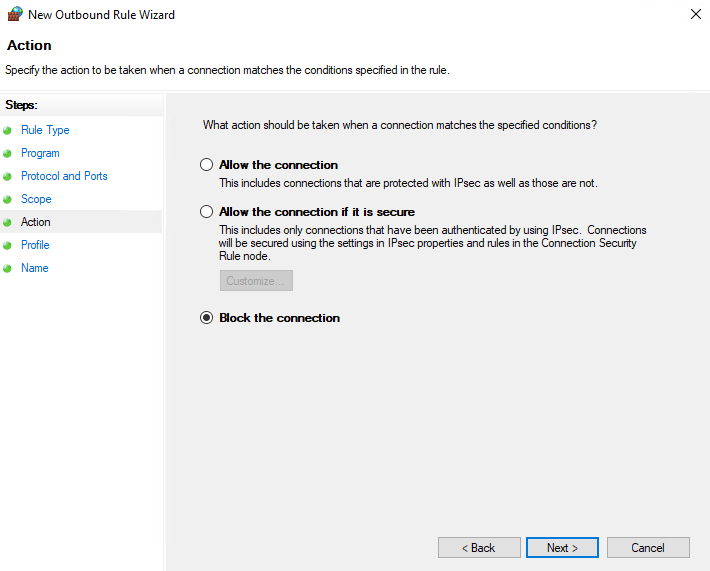

۸. در این قسمت گزینه Block the connection را انتخاب کرده و بر روی Next کلیک کنید.

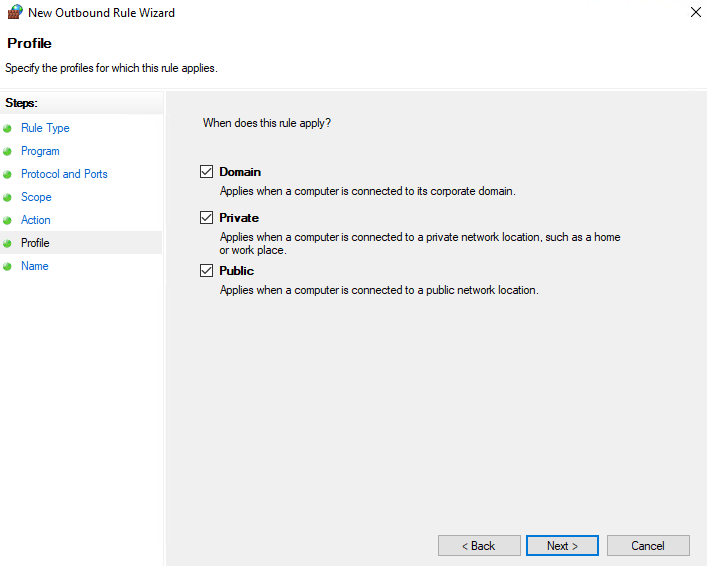

۹. در بخش Profile تیک تمام گزینهها را بگذارید و بر روی Next کلیک کنید.

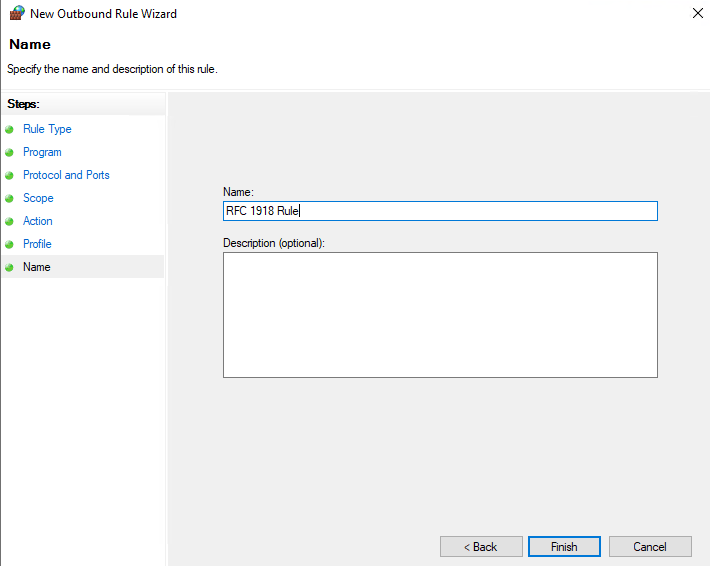

10. در این مرحله باید یک نام برای Rule خود نوشته و بر روی Finish کلیک کنید تا تنظیمات شما اعمال شود.

اسکن شبکه خارجی

زمانی که ترافیک خروجی از سرور شما به سمت IP های رنج RFC 1918 نیست، به این معناست که از سرور شما جهت اعمال مخرب و جمع آوری اطلاعات استفاده میشود. در چنین حالتی این احتمال وجود دارد که یک فایل مخرب بر روی سرور شما قرار گرفته و در حال انجام Netscan است.

در این شرایط لازم است شما Process های فعال سرور را بررسی کرده و در صورتی که Process مشکوکی مشاهده کردید، فورا آن را بررسی کرده و متوقف نمایید. همچنین شما باید به دنبال فایلهای مشکوک بر روی سرور خود باشید و در صورتی که فایل مشکوکی مشاهده کردید، آن را بررسی نمایید.

جهت امنیت سرور پیشنهاد میشود از ابزارهایی مانند CXS و Maldet در سرور خود استفاده نمایید تا جلوی آپلود فایلهای مخرب گرفته شود.

همچنین Hardening سرور و بستن پورت ها و سرویس های غیر ضروری نیز در بالا بردن امنیت سرور شما کمک خواهد کرد.

علاوه بر اینها، کانفیگ صحیح سرور و بهروزرسانی سرویسهای نصب شده در آن، برای بالا بردن امنیت سرور الزامی است.

و اما …

لطفا ابیوزهایی که از سوی واحد امنیت برای شما ارسال میشود را جدی بگیرید و آن را پیگیری کنید. علت مشکل را بررسی کنید و نسبت به رفع آن با توجه به آموزشهای ارائه شده در این مقاله در اسرع وقت اقدام کنید.

درصورت نیاز به راهنمایی بیشتر ما در کنار شما هستیم.